Hallo,

wir haben eine Nextcloud v. 18.0.6 auf einem CentOS mit PHP v. 7.2.24 und mysql Datenbank.

Nun steht die Frage im Raum, ob die Zugangsdaten der Benutzer, die auf die Nextcloud zugreifen verschlüsselt werden - so Standardmäßig von Nextcloud - oder ob es da eine spezielle App oder Änderung des Systems benötigt.

Vielen Dank!

Ich habe nicht ganz verstanden was die Frage ist. Sicher ist aber, dass das Passwort zwar TLS/SSL verschlüsselt übertragen wird. Das Passwort wird jedoch als POST-Parameter innerhalb dieser Verschlüsselung nicht zuvor clientseitig verschlüsselt bzw. auch keine Art Challenge-Response-Verfahren genutzt. Es kann somit auf den Client als auch auf dem Server mitgelesen werden falls du mal eine Nextcloud-Instanz hacken willst

Weiter gehe ich davon aus, dass das Passwort in der MariaDB irgendwie verschlüsselt abgelegt wird. Du kannst dir ja mal die MariaDB dumpen bzw. in die Datenbank irgendwie reinschauen.

Falls dir das bzgl. Sicherheit nicht reicht schau dir bei den Apps die Möglichkeiten von 2FA an. Du findest sie bei den Apps unter Sicherheit

https://apps.nextcloud.com/categories/security

Nachtrag:

Beachte die Verbesserungen in Nextcloud 19 bzgl. Anmeldung über Geräte.

https://nextcloud.com/changelog/#latest19

https://nextcloud.com/blog/nextcloud-hub-brings-productivity-to-home-office/

Hallo,

es gibt vom Datenschutz eine Auditfrage, ob die Zugangsdaten zum Backend Salted Hash verschlüsselt werden. Deshalb die Frage. Manche nutzer die 2FA per Winauth, dann wäre das Kennwort also verschlüsselt ansonsten nicht? Richtig?

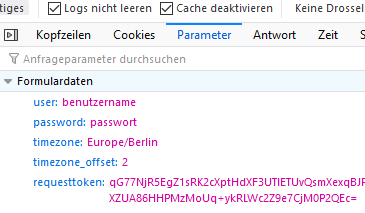

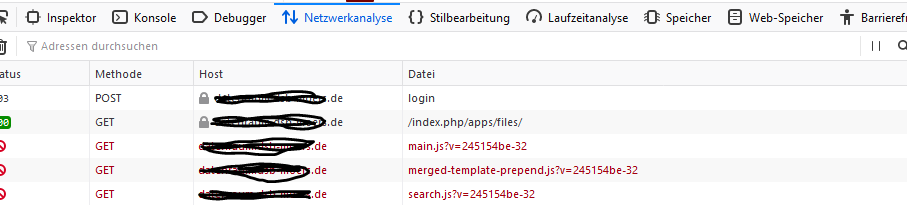

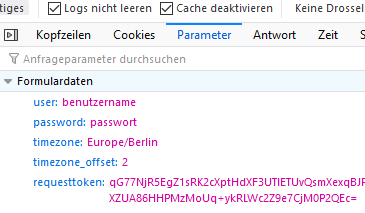

Hier mal zwei Screenshots.

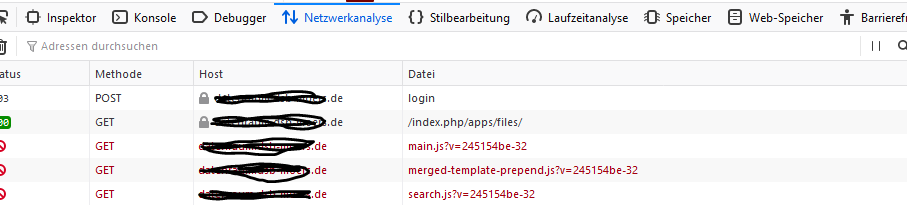

Du kannst selbst im Mozilla Firefox mit F12 und dann Netzwerkanalyse schauen.

https://en.wikipedia.org/wiki/HTTP_303

Als Benutzername habe ich mal “benutzername” und als Passwort “passwort” eingegeben. Die Daten waren natürlich beim oben genannten Server https://nc.nl.tab.digital falsch. Es wurden aber diese Daten per TLS/SSL verschlüsselt dort hingeschickt und sind dort auch im Klartext angekommen. Wenn jemand Zugriff zum z. B. Web Load Balancer, nginx, … hat, kann er diese Daten mitsniffen. Ob sie zwischen Web Load Balancer (Ende TLS/SSL) Richtung Nextcloud-Instanz erneut verschlüsselt werden sieht man nicht.

Ich denke diese Vorgehen ist aber bzgl. Webservices Standard.

Nachtrag:

Lese noch:

https://docs.nextcloud.com/server/stable/admin_manual/configuration_server/config_sample_php_parameters.html

https://docs.nextcloud.com/server/stable/admin_manual/configuration_server/config_sample_php_parameters.html#hashing

'hashing_default_password' => false,

By default Nextcloud will use the Argon2 password hashing if available.

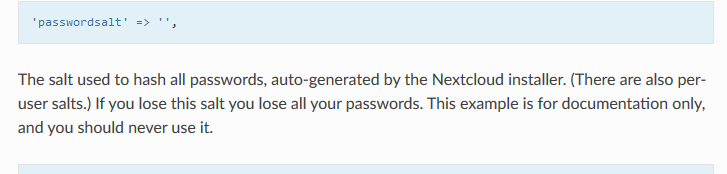

Oder hier ähnlich wie in obiger Web-Dokumentation:

https://docs.nextcloud.com/server/18/Nextcloud_Server_Administration_Manual.pdf

https://docs.nextcloud.com/server/19/Nextcloud_Server_Administration_Manual.pdf

-> https://www.php.net/manual/en/function.password-hash.php

Mhh. Bei mir sieht das irgendwie anders aus. Hab mich jetzt mit einem Benutzer ohne TOTP angemeldet und das sieht so aus: Ich sehe weder Name noch Passwort:

Kann man hier nicht was ändern, damit es salted hash wäre?

Du musst den Eintrag über den ersten Eintrag nutzen (ist HTTP POST 303). Und dann rechts bei den erweiterten Werten den Eintrag für Parameter.

Habe es für eine weitere Nextcloud probiert. Ist genauso.

Erste Nextcloud war Version 18, zweite Nextcloud war Version 19.

Ah. Gefunden. Gibt es denn die Möglichkeit über config Änderungen einen Hash hinzuzufügen?

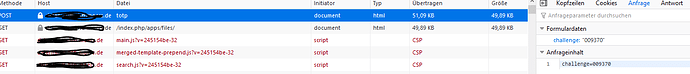

Wenn ich mit einem Benutzer mich über TOTP anmelde sieht das ganze so aus